网络模块学习之ARP 协议

ARP(Address Resolution Protocol,地址解析协议)是一种用于将网络层地址(如 IP 地址)解析为数据链路层地址(如 MAC 地址)的协议。

ARP 在局域网(LAN)中广泛使用,帮助设备在通信时确定目标设备的物理地址。

ARP 的工作原理

ARP 的核心功能是通过广播请求和单播响应,将 IP 地址解析为 MAC 地址。

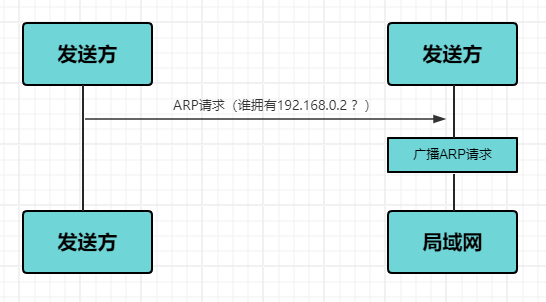

1、ARP 请求

当设备需要与目标设备通信时,如果不知道目标设备的 MAC 地址,它会发送一个 ARP 请求广播包,询问"谁拥有这个 IP 地址?"。

发送方广播 ARP 请求包,询问目标 IP 地址对应的 MAC 地址。

局域网中的所有设备都会收到该请求。

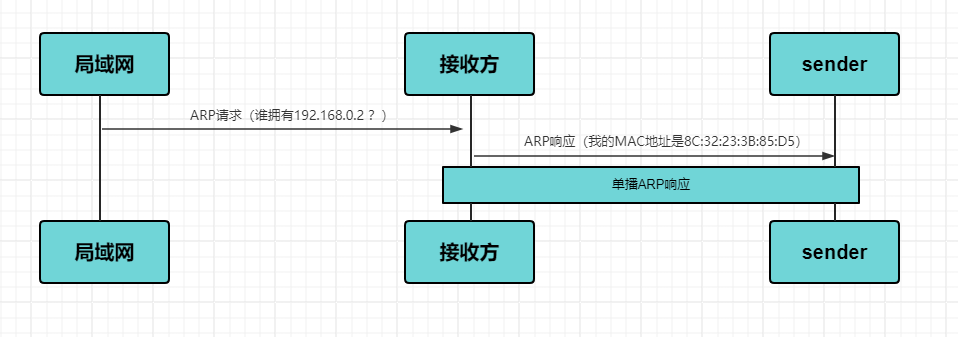

2、ARP 响应

如果某个设备发现自己的 IP 地址与 ARP 请求中的目标 IP 地址匹配,它会发送一个 ARP 响应包,告知自己的 MAC 地址。

接收方发送 ARP 响应包,告知自己的 MAC 地址。

ARP 响应包是单播的,只发送给请求方。

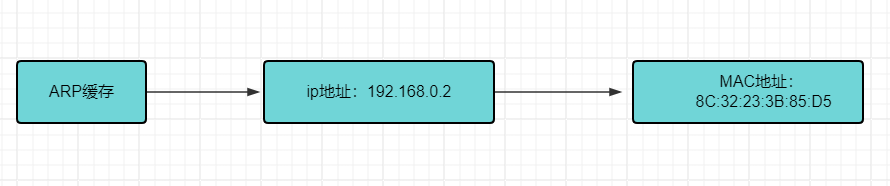

3、ARP 缓存

发送方在收到 ARP 响应后,会将 IP 地址和 MAC 地址的映射关系存储在本地 ARP 缓存中,以便后续通信时直接使用。

ARP 缓存会定期更新或过期,以确保映射关系的准确性。

ARP 的关键特性

1、IP 地址到 MAC 地址的映射:

将网络层地址解析为数据链路层地址。

2、广播请求和单播响应:

使用广播发送 ARP 请求,使用单播发送 ARP 响应。

3、ARP 缓存:

存储 IP 地址和 MAC 地址的映射关系,减少重复的 ARP 请求。

4、局域网内使用:

ARP 主要用于局域网中,不适用于跨网络通信。

ARP 的应用场景

ARP 广泛应用于以下场景:

1、局域网通信:

设备在局域网中通信时,需要知道目标设备的 MAC 地址。

2、路由器转发:

路由器在转发数据包时,需要知道下一跳的 MAC 地址。

3、网络诊断:

使用 ARP 命令查看本地 ARP 缓存,诊断网络问题。

ARP 的安全性

ARP 本身是不安全的,容易受到以下攻击:

ARP 欺骗(ARP Spoofing):

攻击者伪造 ARP 响应,将自己的 MAC 地址与目标 IP 地址关联。

ARP 泛洪(ARP Flooding):

攻击者发送大量伪造的 ARP 请求,耗尽网络资源。

为了提高安全性,可以使用以下防护措施:

静态 ARP 表:手动配置 IP 地址和 MAC 地址的映射关系。

ARP 检测:监控网络中的 ARP 流量,检测异常行为。

网络隔离:使用 VLAN 或子网隔离设备,减少 ARP 攻击的影响。

备注:此文参考菜鸟教程网站网络协议内容总结而成

更多推荐

已为社区贡献40条内容

已为社区贡献40条内容

所有评论(0)